Het beveiligen van de gegevens van onze klanten is altijd al een van onze topprioriteiten geweest en we zijn continu bezig dit verder te verbeteren. In deze blogpost willen we met je delen wat we voor deze veiligheid doen en lichten we enkele van onze toekomstplannen toe.

Het beveiligen van de gegevens van onze klanten is altijd al een van onze topprioriteiten geweest en we zijn continu bezig dit verder te verbeteren. In deze blogpost willen we met je delen wat we voor deze veiligheid doen en lichten we enkele van onze toekomstplannen toe.

Zoals elke goede systeembeheerder weet is het een slecht idee om wachtwoorden in platte tekst op te slaan. Als een gegevensbestand met daarin dergelijke wachtwoorden gecompromitteerd wordt, zijn gebruikersaccounts direct in gevaar. Om dat risico te verkleinen, worden wachtwoorden versleuteld opgeslagen, de zogenoemde hashes. Dit voorkomt dat wachtwoorden direct gelezen kunnen worden, maar neemt het gevaar niet weg dat aanvallers kunnen proberen om met brute force-aanvallen de hash te kraken.

Verschillende niveaus van wachtwoordbescherming

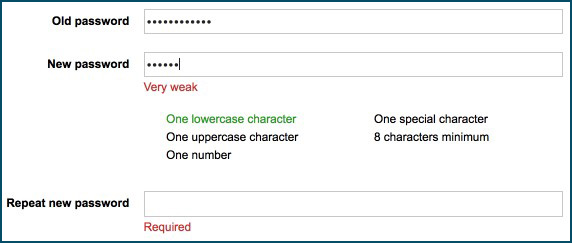

In de afgelopen jaren hebben we onze policies voor wachtwoordversleuteling geregeld aangepast om bij te blijven met de marktstandaarden. Onze wachtwoordopslag is gebaseerd op gestapelde cryptografische functies en protocollen, waaronder bcrypt met een salt per gebruiker en een HMAC-implementatie.Het mooie van bcrypt is dat het specifiek ontworpen is om langzaam te zijn en daarom is het niet goed mogelijk te brute forcen via hardware en GPU’s. HMAC’s versterken de encryptie van een platte hashfunctie door een cryptografische sleutel toe te voegen en zijn substantieel minder gevoelig voor collisions (gelijke hashes voor verschillende wachtwoorden) dan de afzonderlijke onderliggende hashalgoritmes.In alle gevallen echter is een robuust cryptografisch protocol voor wachtwoordbeheer slechts een deel van de oplossing. Een groot deel van de verantwoordelijkheid ligt bij jou. De meest voor de hand liggende tips zijn het gebruiken van een sterk wachtwoord, het regelmatig wijzigen van je wachtwoord en het instellen van tweestapsauthenticatie.Wij nemen onze verantwoordelijkheid ook hierin: zo zullen we een herinnering instellen dat je je wachtwoord elke 90 dagen moet aanpassen en hebben we voor nieuwe wachtwoorden al de verplichting dat ze aan bepaalde kenmerken moeten voldoen. Graag horen we hoe jij hierover denkt! Je kan hiervoor de commentaren onder deze blogpost gebruiken.Natuurlijk kan je op elk moment je wachtwoord veranderen door in het control panel te gaan naar het menu Accounts > Veiligheid > Wachtwoord.

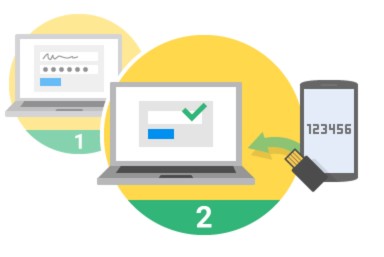

Ten tweede raden we je ten stelligste aan om tweestapsauthenticatie voor al je accounts te gebruiken. De meeste mensen hebben slechts één laag beveiliging (hun wachtwoord) ter bescherming van hun account. Met tweestapsauthenticatie voeg je een laag toe: iemand die je wachtwoord kraakt heeft óók nog je telefoon nodig om in je account te komen. Je kan tweefactorauthenticatie als volgt instellen:

- Log in op het control panel en open Accounts > Veiligheid > Tweestapsauthenticatie

- Installeer de Google Authenticator-app (of een soortgelijke applicatie) op je smartphone (documentatie)

- Kies “Account toevoegen” en scan de QR-code. (Als je de code niet kan scannen, kies dan voor “Handmatige invoer” en voer de “Secret key” in die je onder de QR-code ziet staan.)

- Voer de verificatiecode in die je op je smartphone ziet en klik “Activeren”.

Als je nu op je Openprovider-account inlogt zal je zien dat het iets anders werkt:

2. In de tweede stap wordt om de veiligheidscode gevraagd. Dit is de code die automatisch door de Google Authenticator-app op je smartphone wordt gegenereerd.